Sempre più spesso sentiamo parlare di gestione dei log, ma il più delle volte a sproposito, senza correttamente distinguerne i vari ambiti. Facciamo quindi un po’ di chiarezza, partendo dal vero significato del termine log (anche con dovizia di aneddoti interessanti), per poi identificarne le varie tipologie, richiamando tra l’altro i provvedimenti pertinenti nonché la normativa di riferimento, concludendo con la nostra offerta di uno strumento che vi permetterà di fare la differenza nella loro gestione.

Chiara Ponti

Renato Castroreale

Log, dove nasce il termine?

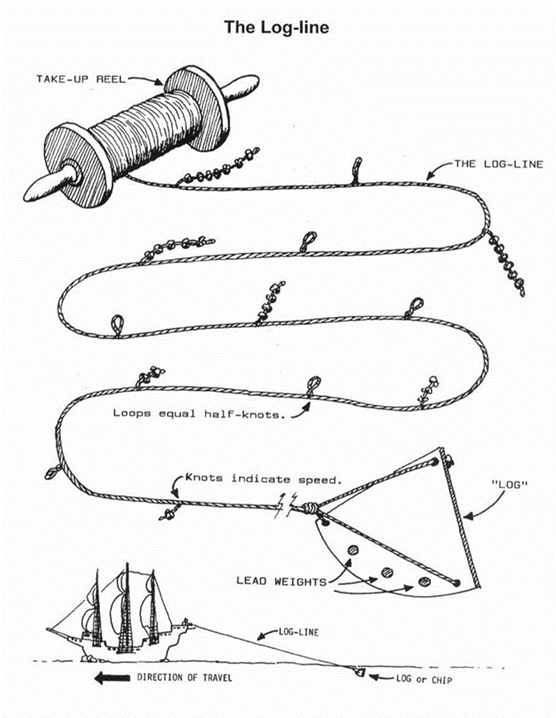

Nel periodo d’oro della navigazione mercantile, i velieri che trasportavano carichi preziosi, erano tenuti per questioni assicurative a mantenere un registro (“logbook“) contenente le misurazioni relative alla posizione, alla profondità delle acque ed alla velocità dell’imbarcazione.

Quest’ultima veniva misurata attraverso un pezzo di legno forato (denominato appunto log, in inglese), legato ad una corda annodata a distanze regolari, lasciata trascinare dalla corrente nell’acqua; il numero di nodi “srotolati” in acqua determinava la velocità del veliero (da qui anche l’unità di misura della velocità navale in nodi). Ecco tradizionalmente, il primo esempio di un “registro di log”.

Negli anni 70, con i primi protocolli per le comunicazioni (antesignani dell’attuale posta elettronica) veniva per la prima volta utilizzato un registro digitale dei log che annotava le attività dei sistemi, aprendo la strada ad una modalità operativa (logbook) ormai onnipresente.

I log difatti sono oggi come oggi, generati a profusione da qualsiasi sistema digitale, in ogni ambito.

Che cosa sono i log? Ed i log tecnici?

Un log è la registrazione di ogni attività eseguita su un dispositivo elettronico. Esso normalmente riporta indicazioni temporali, riferimenti all’attività effettuata ed ovviamente riferimenti a chi l’ha eseguita; gli eventi vengono quindi registrati e memorizzati, dando origine a quelli che vengono definiti come file di log. Tutti i sistemi digitali generano log, dato assolutamente incontestabile. Ogni nostro dispositivo tiene traccia – anche senza che noi lo sappiamo o lo approviamo – delle nostre attività, sotto forma per l’appunto di log. L’utilità di questi ultimi, che tracciano tutte le attività di sistema, è indubbia. Ad esempio, quando occorra effettuare una valutazione oggettiva di particolari situazioni, dovendo ricostruire un certo evento e/o la causa di un errore. Anche in termini giuridici, i log sono spesso utilizzati come evidenza probatoria (in informatica forense), dovendo testimoniare eventuali comportamenti illeciti. La quantità dei log generata dai sistemi è oltretutto imponente, e per gestirli si ricorre sempre più a sistemi per la gestione dei Big Data (Data Base specifici, sistemi di reportistica adeguati, ecc.). Attraverso piattaforme di analisi e di “intelligenza artificiale” (SIEM – Security Information and Event Management) i log consentono peraltro di identificare comportamenti anomali nei sistemi, tentativi di attacco e vulnerabilità più in generale. Essi costituiscono quindi, con tutta evidenza, un elemento essenziale anche per la sicurezza. Perciò, i log sono uno strumento fondamentale per chi opera in ambito tecnico.Amministratori di Sistema: il noto provvedimento

Il Garante per la Protezione dei Dati Personali con il provvedimento del 27.11.2008 “Misure e accorgimenti prescritti ai titolari dei trattamenti effettuati con strumenti elettronici relativamente alle attribuzioni delle funzioni di amministratore di sistema” (G.U. 24 dicembre 2008, n° 300), introduce un concetto che tecnicamente ha suscitato clamore per la sua scarsa utilità tecnica.

Tale provvedimento introduceva il concetto di Amministratore di Sistema, imponendo alle aziende alcuni comportamenti da adottare per gestire questo tipo di figura, che per sua natura avendo pieni poteri nella gestione dei sistemi informatici, può rappresentare un serio rischio.

Uno dei punti dell’allora provvedimento, prevedeva che le attività degli Amministratori di Sistema andassero valutate almeno una volta l’anno, anche attraverso l’analisi dei Log di accesso.

In estrema sintesi, circa la sola parte relativa ai log, si prescriveva di:

- tracciare solo le attività degli ADS;

- tracciare solo gli eventi relativi al login, logout e tentativi di login;

- tracciare le sopra citate attività per tutti i sistemi;

- rendere inalterabili i log;

- conservarli per almeno 6 mesi.

La scarsa utilità tecnica di dette prescrizioni sollevò un discreto dibattito, al quale seguirono numerose FAQ nel tentativo di fare chiarezza: il risultato fu la totale conferma dei cinque punti sopra evidenziati, mettendo a tacere l’annoso dibattito.

Ecco dunque che tutti quegli strumenti di raccolta log per finalità tecniche non sono quasi mai idonei allo scopo, non essendo in grado di soddisfare già solo il primo punto (risolto perlopiù grazie ad un filtro in fase di presentazione dati), con la conseguenza che molte furono le sanzioni, alcune peraltro piuttosto elevate, che hanno “fatto storia” (Istituto Poligrafico e Zecca dello Stato, Aruba, Skype, ecc.).

Log in materia di Telecomunicazioni

Altro tema complesso è quello relativo ai log di telecomunicazioni.

I periodi di tempo individuati per la loro conservazione nella normativa generale (artt. 132 co. I e 123 co. II del “vecchio” Codice Privacy) hanno subito diverse variazioni e proroghe, la più recente in virtù dell’art. 4-bis del D.L. 18.02.2015, n. 7, convertito con successive modifiche dalla L. 25.02.2016, n. 21.

Successivamente sono tornati in vigore i termini generali previsti dal Codice della Privacy, e i provider hanno dovuto cancellare i dati conservati per un tempo superiore a quello in precedenza stabilito, conservando solo i dati che non eccedessero gli ordinari termini di legge, ovvero:

- traffico telefonico: 24 mesi dalla data della comunicazione (art. 132 co. I, Cod. Privacy), e 6 mesi per le chiamate senza risposta (art. 123 co. II, Cod. Privacy);

- traffico telematico: 12 mesi dalla data della comunicazione (art. 132 co. 1, Cod. Privacy).

Il 19.07.2017, tuttavia, è stata approvata dalla Camera dei Deputati la legge di recepimento di normative europee, ove è stato inserito – passando nell’indifferenza generale dell’Assemblea – l’art. 12 bis relativo alla conservazione di dati di traffico telefonico e telematico a 72 mesi (6 anni!) indistintamente per tutti i termini di conservazione dei metadati (non delle conversazioni), senza distinguere più tra chiamate, chiamate senza risposta e traffico telematico.

Tale imponente durata di conservazione, ha posto e pone non poche difficoltà in relazione agli strumenti da utilizzare ed al loro costo di gestione.

Data Retention, unica al mondo: le bocciature dei (due) Garanti Privacy

Dal Garante Privacy italiano prima e da quello europeo dopo, è stato bocciato all’unisono il termine dei 6 anni per la conservazione dei dati di traffico di cui sopra.

Il compianto ex Garante europeo insostituibile, per la sua impareggiabile umanità ed eccellenza Giovanni Buttarelli, nel rispondere ad una domanda formulata, in allora da un europarlamentare al termine della presentazione della Relazione annuale dell’European Data Protection Supervisor affermò testualmente: «È un grave errore una legge sulla Data Retention fino a 6 anni in vigore in Italia, perché incompatibile con i valori europei.».

Con l’evidente rischio che, più a lungo saranno conservati i dati nei server degli operatori di telecomunicazioni, e più aumenterà il rischio di data breach (violazione dei dati personali), oltre agli alti costi da sostenere, ma questa è un’altra questione.

Log e GDPR

Log e GDPR, obblighi e violazioni.

Il Regolamento (UE) 679/2916 noto come GDPR, non ha affatto abrogato il Provvedimento degli Amministratori di Sistema, per brevità gli AdS. Ciò non significa, tuttavia, che questi “scompaiano”: tutt’altro (!) continuando ad applicarsi il provvedimento allo stato in vigore.

Con il GDPR permane, infatti, l’obbligo di assolvere agli adempimenti di cui al Provvedimento, ed anzi per non violare i diritti degli Interessati, è assolutamente necessario rispettarne i principi ad esso sottesi.

Effettuare una raccolta Log che non rispetti i principi del Provvedimento, comporta inevitabilmente una violazione dei diritti e delle libertà degli Interessati, con conseguenze anche significative.

Al fine di effettuare la raccolta e l’utilizzo dei file di log, devono essere necessariamente rispettati alcuni principi generali sanciti dal GDPR come quello di trasparenza, limitazione delle finalità, minimizzazione, data retention, di cui all’art. 5, par. 1.

In caso contrario, l’Organizzazione potrebbe incorrere in pesanti sanzioni ex art. 83 GDPR: (cioè a dire fino a 20 milioni di euro e/o 4% del fatturato.

Log e diritto del lavoro: punti di attenzione

Rispetto al Diritto del Lavoro i Log nell’accezione puramente tecnica sono un prezioso strumento di tracciamento. Tuttavia, da questo punto di vista, se usati non correttamente, possono fungere da “mezzo di controllo” dell’ operato del lavoratore, assolutamente vietato dall’art. 4 della L 300/1970 (cd Statuto dei Lavoratori). L’attività di tracciamento di file di log deve, infatti, avvenire nel pieno rispetto dei principi e delle disposizioni vigenti poste a protezione dei dati personali dei lavoratori medesimi. Il monitoraggio delle attività svolte dai dipendenti pertanto comporta un trattamento di dati personali, con la conseguenza che il Titolare si doti di sistemi e procedure di sicurezza a tutela dei dati di log, con un adeguato bilanciamento di interessi tra le esigenze di sicurezza dell’Organizzazione e quelle di riservatezza dei dipendenti. Badate bene che l’uso non corretto di log in questo ambito, configura fattispecie penalmente rilevanti.Gestione dei log: come eseguirla correttamente

Abbiamo visto in cosa consistono i log e le conseguenze se vengono trattati in maniera non conforme alla normativa. Risulta quindi essenziale scegliere soluzioni tecniche che consentano di gestire correttamente i log.

Sistemi HS ha sviluppato una soluzione nata solo ed esclusivamente per rispondere pienamente alle esigenze del provvedimento sugli Amministratori di Sistema.

La nostra suite software di Log Management è la soluzione ideale per chi vuole gestire in sicurezza il registro dei log degli Amministratori di Sistema, evitando le sanzioni del Garante Privacy.

L’Offerta che proponiamo è vincente perché affronta il problema del Log Management degli ADS dal corretto punto di vista e cioè quello privacy.

A corredo della soluzione tecnica offriamo consulenza specifica sulla base della nostra lunga esperienza in materia.

Per questo ci distinguiamo, e ad oggi la nostra soluzione è riconosciuta come il Software di Log Management per gli Amministratori di Sistema più completo sul mercato italiano.