Le reciproche esigenze dei Sistemi di Gestione Privacy e di Sicurezza delle Informazioni pongono come obiettivo primario la salvaguardia della Riservatezza, Integrità e Disponibilità (la cd R.I.D.) dei dati e delle informazioni. Ecco alcune indicazioni relative alle metodologie di individuazione ed attuazione delle possibili Misure di Sicurezza.

Chiara Ponti e Renato Castroreale

L’approccio Risk Based

Partiamo dall’approccio cd Risk Based. Si tratta prima di tutto di un atteggiamento mentale basato sulla consapevolezza e conseguente assunzione che la valutazione dei rischi (e delle opportunità) diventi fondamentale per indirizzare le scelte in materia di Sicurezza dell’Organizzazione.

Anche nel Reg. UE 679/2016 – GDPR troviamo indicazioni in merito alla stessa metodologia, laddove l’analisi dei rischi relativa al trattamento dei dati è essenziale per l’implementazione di adeguate misure di sicurezza, che non risultano più “preconfezionate” (per gli antesignani della privacy ci riferiamo all’Allegato B del Cod. Privacy – D.lgs 196/2003 ante riforma del 2018).

Ne consegue che detto approccio rappresenti, con tutta evidenza, un radicale e significativo cambio di mentalità volto alla “proattività” piuttosto che alla “reazione”.

La Gestione del Rischio

L’approccio Risk Based si basa sulla Valutazione dei Rischi quale strumento di misurazione e di governo dei rischi stessi. Per inciso, parlando di Gestione dei Rischi non si può non citare la ISO/IEC 31000 “Gestione del Rischio – Principi e Linee Guida” che ha come obiettivo primario quello di fornire indicazioni su come implementarla.

La norma definisce il rischio come “effetto dell’incertezza sugli obiettivi”, precisando che tale effetto può essere sia positivo che negativo. La parola “rischio“, quando l’effetto è positivo, può essere sostituita da “opportunità”.

La Gestione del Rischio prevede dunque quattro fasi principali:

- Risk Identification, volta all’identificazione o inventario dei rischi;

- Risk Analysis, al fine di ottenere una analisi dei rischi;

- Risk Evaluation, nel senso di valutazione (oggettiva) dei rischi;

- Risk Treatment, da intendersi come il trattamento dei rischi per condurli a valori accettabili.

L’intero processo è normalmente gestito con l’ausilio di strumenti che consentono l’attuazione di dette fasi con un impatto operativo limitato ed un risultato attendibile. La parte più complessa è quella relativa al calcolo essendo piuttosto complicato, ma non è questa la sede per poterlo sviscerare.

Certamente, volendo semplificare, l’opportunità di uno strumento come GoPrivacy risolverebbe le complessità soltanto annunciate offrendo lo stesso, da questo punto di vista, quanto di meglio sia disponibile oggi sul mercato.

Le Misure di Sicurezza

Grazie all’approccio Risk Based ed al processo di Gestione dei Rischi, è possibile determinare le necessità di sicurezza del Sistema Informativo aziendale mettendo quindi in atto i necessari Controlli per l’opportuno ed efficace contenimento dei rischi.

Il termine “controllo” rimanda ad allegati tecnici, presenti ad esempio nelle norme ISO/IEC 27002 ed ISO/IEC 27701, delle quali faremo accenno dopo. Essi identificano e forniscono dettagliate informazioni sulla implementazione di sistemi di Sicurezza sia dal punto di vista Organizzativo che Tecnico.

A tal proposito, si rende necessario rammentare la sostanziale differenza tra Cybersecurity e Sicurezza delle Informazioni dal momento che l’una è un sottoinsieme dell’altra (più complessa).

La determinazione dei Controlli

La ISO/IEC 27002 Tecnologie Informatiche – Tecniche di Sicurezza – Sistemi di Gestione per la Sicurezza delle Informazioni (naturale compendio alla ISO/IEC 27001, ed in particolare al suo Allegato A), offre una Guida alla implementazione dei controlli.

Analogamente, per determinare controlli specifici relativi alla compliance GDPR, (non disponendo del Provvedimento di equipollenti appendici) suggeriamo Schemi di Certificazione tali da poter soddisfare siffatta esigenza.

Al momento, due sono gli Schemi destanti particolare interesse da tale punto di vista, e cioè a dire:

- ISO/IEC 27701

- INVEO ISDP 10003

Per semplicità ed affinità, senza nulla togliere al più completo-congruo e coerente INVEO ISDP 10003 rispetto ai principi del GDPR, ci soffermeremo sulla ISO/IEC 27701 sì integrabile con la ISO/IEC 27001.

Nel merito, gli Allegati individuano misure di sicurezza fornendo puntuali indicazioni “organizzative e tecniche” volte all’implementazione, affinchè l’esposizione/impatto dei rischi risulti significativamente ridotta.

In sostanza, la regola aurea è: più controlli si adottano e meglio questi saranno implementati, maggiore sarà la riduzione del rischio (!).

Per meglio comprenderne il significato, vi mostriamo nella tabella che segue alcuni esempi (pratici) di controlli applicabili.

|

NORMA |

CONTROLLO | DESCRIZIONE DEL CONTROLLO | BREVI NOTE ESPLICATIVE |

| ISO/IEC 27002 | 8.3.1 | Gestione dei supporti rimovibili | L’Organizzazione deve prevedere Procedure per il corretto uso dei supporti rimovibili (chiavette usb, hard disk, ecc.) affinché sia garantita la Sicurezza delle Informazioni in essi contenute. |

| ISO/IEC 27002 | 11.2.4 | Manutenzione delle apparecchiature | L’Organizzazione deve assicurare la corretta manutenzione delle apparecchiature utilizzate per il trattamento delle Informazioni, al fine di prevenire impatti sulla Integrità e Disponibilità degli stessi. |

| ISO/IEC 27701 | 7.2.5 | Valutazione di impatto privacy | L’Organizzazione deve valutare l’impatto privacy relativo al trattamento di dati personali (o PII), ex art. 35 GDPR. |

| ISO/IEC 27701 | 7.4.7 | Conservazione | L’Organizzazione deve prevedere una politica e procedure al fine di attuare una limitazione ai tempi di conservazione dei dati (cd Data Retention Policy, ex artt. 13, 14, 30 GDPR). |

Teniamo ancora a segnalare che i Controlli predetti hanno in verità una doppia valenza essendo utili tanto nel processo di Valutazione dei Rischi al fine di consentire la misurazione del rischio stesso, quanto nel trattamento del rischio attraverso una loro più efficace applicazione.

Tool di valutazione dei Rischi Privacy

Il nostro gestionale “GoPrivacy”, è un prezioso Tool di Compliance al GDPR a tutto tondo.

Tale strumento offre un efficace modello matematico utile sia alla valutazione che alla determinazione dei “Piani di Trattamento” relativamente ai rischi. Il tutto corredato da una completa reportistica.

Il Tool che offre un tanto agevole quanto notevole livello di profondità, è realizzato per potere supportare qualunque normativa con ampia scelta di alternative, occorre solo individuare quale innestare nel processo di valutazione.

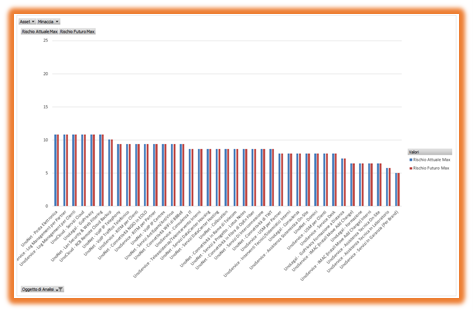

L’immagine sotto riportata (opportunamente offuscata) richiama uno dei tanti report disponibili ed evidenzia i rischi relativi a Trattamenti, a comprova della eccezionalità dello strumento.

Da ultimo e per completezza, tuttavia, ci corre d’obbligo segnalare che il metodo di valutazione ENISA (Agenzia Europea per la Sicurezza delle Reti e dell’Informazione) seppure disponibile quale opzione all’interno dell’ambiente GoPrivacy, per il vero, soverchia la metodologia di Valutazione del Rischio tradizionale proponendo un elenco di controlli obbligatori a seconda del livello di rischio rapportandolo al contesto di riferimento (con una semplice valutazione “alto – medio – basso”).